Oszustwa online kojarzą się zazwyczaj z wykradaniem danych kart kredytowych, wyłudzaniem haseł dostępu do mediów społecznościowych i spamem od rzekomych spadkobierców afrykańskich dyktatorów. Tymczasem ofiarami wyłudzeń na skalę miliardów dolarów rocznie padają również reklamodawcy.

Jak na ironię, są to zazwyczaj firmy wykorzystujące performance marketing (reklamę rozliczaną za efekt) i podejmujące decyzje optymalizacyjne na bazie ściśle mierzalnych efektów w postaci wizyt, leadów czy sprzedaży.

Nieprawidłowe kliknięcia reklam w wyszukiwarce

Jednym z pierwszych skojarzeń na temat fraudu w reklamie online jest „wyklikiwanie” reklam Google Ads – przez konkurencję lub inne „ciemne siły”. Skala zjawiska jest istotnie spora. Reklamy Google Ads są klikanie również przez różnego rodzaju boty, choć niekoniecznie opłacone przez kogoś, kto chce konkretnie nam w ten sposób zaszkodzić w Google Ads (np. programy analizujące ruch w sieci, zbierające treść, wysyłające spam do formularzy kontaktowych).

Google stara się wyłapywać taką aktywność i automatycznie odfiltrowuje ją, nie pobierając opłat za takie kliknięcia. W raportach – w zależności od strony – widzimy od kilku do nawet około dwudziestu procent nieprawidłowych kliknięć wykrywanych na bieżąco przez Google.

Te wychwytywane w czasie rzeczywistym nieprawidłowe kliknięcia nie są raportowane w kliknieciach (innymi słowy, kolumna „Kliknięcia” nie zawiera już nieprawidłowych kliknięć i nie są one uwzględnione w koszcie. Jeśli algorytm czy lub ręczna weryfikacja ustali później, że były jeszcze jakieś nieprawidłowe kliknięcia pierwotnie uznane za prawidłowe, pozostaną one w kliknięciach, ale na fakturze pojawi się kwota zwrotu. Tak więc to, co widzimy na fakturze to tylko niewielka część tego, co Google w istocie filtruje.

Trzeba mieć świadomość, że firma Google nie jest zainteresowana tolerowaniem tego zjawiska. Jeśli kliknięcia przeciętnie staną się mniej wartościowe, bo część ruchu będzie sztuczna i nie dająca szansy na konwersję – to reklamodawcy nie będą skłonni do zwiększania stawek. A wszelkiego rodzaju wspieranie takich praktyk groziłoby – w razie ujawnienia – poważnym kryzysem wizerunkowym, utratą zaufania reklamodawców i ryzykiem wielomiliardowych odszkodowań. Tak więc firma Google jest tu raczej sprzymierzeńcem reklamodawców.

Co jednak z tymi nieprawidłowymi kliknięciami, których Google nie dostrzeże? Nimi również reklamodawca stale prowadzący swoje kampanie w Google nie powinien się aż tak bardzo przejmować, jak mogłoby się wydawać. W średnim i dłuższym horyzoncie, im wyższy CTR, tym niższe CPC. Ujmując to w uproszczeniu – Google, wyceniając koszt kliknięcia, przelicza je na wyświetlenia. Dlatego, jeśli reklama uzyska więcej kliknięć w porównaniu z konkurencją, jej Wynik Jakości wzrośnie, a koszt kliknięcia spadnie. Jest to więc swego rodzaju poduszka łagodząca skutki nieprawidłowych kliknięć.

Programy do blokowania nieprawidłowych kliknięć

Nie znaczy to, że wpływ nieprawidłowych kliknięć jest zupełnie nieistotny. Dodatkowe oprogramowanie, które wykrywa potencjalnie niepożądany ruch (np. ze strony botów) i blokuje określone adresy IP lub wyklucza określone grupy odbiorców – może poprawić efektywność kampanii o kilka czy kilkanaście procent.

Czy warto ponosić dodatkowy koszt związany z tym oprogramowaniem, można ustalić wykonując eksperyment A/B kampanii stosujących dodatkową ochronę i bez niej, a następnie porównać korzyści i koszty. Jeśli potrzebujesz wsparcia we wdrożeniu programu chroniącego przed nieprawidłowymi kliknięciami, skontaktuj się z nami.

Fałszywe konwersje

Fałszywe konwersje to nieco bardziej zaawansowane oszustwo. Reklamodawcy walczą z nim, walidując leady i transakcje, niemniej nieuczciwi afilianci wciąż masowo generują bezwartościowe konwersje, oczekując za nie wynagrodzenia. Odbywa się to na wiele sposobów:

- leady zawierają fikcyjne dane;

- leady zawierają dane prawdziwych osób, wykorzystane bez ich zgody;

- zgłoszenia pochodzą od osób udostępniających swoją tożsamość w celach zarobkowych poprzez różnego rodzaju programy „zarabiania w sieci” lub w zamian za inną korzyść (np. dostęp do treści jest uwarunkowany dokonaniem subskrypcji lub instalacją aplikacji), które to osoby faktycznie nie są zainteresowane oferowanym produktem;

- zawierane transakcje nie są opłacane lub są zawierane z zamiarem anulowania i wystąpienia o zwrot.

Oszustwa tego rodzaju zdarzają się głównie w sieciach reklamowych, w których rozliczenie następuje w modelu CPA (wynagrodzenie za efekt). W takich sieciach bariera wejścia jako wydawca jest zazwyczaj dość niska. Wśród wydawców jest wiele podmiotów, dla których reputacja nie ma znaczenia i w razie „spalenia” po prostu likwidują się, by szybko wrócić w innym wcieleniu.

Z takimi oszustwami spotykamy się również w reklamach płatnych za kliknięcie lub wyświetlenie. Co prawda wydawca nie ma naliczanego wynagrodzenia za „wygenerowane” konwersje, ale ponieważ większość reklamodawców optymalizuje reklamy pod kątem konwersji, to jeśli określone miejsce reklamowe będzie je generowało, jego wydawca może liczyć na zainteresowanie i alokację budżetu.

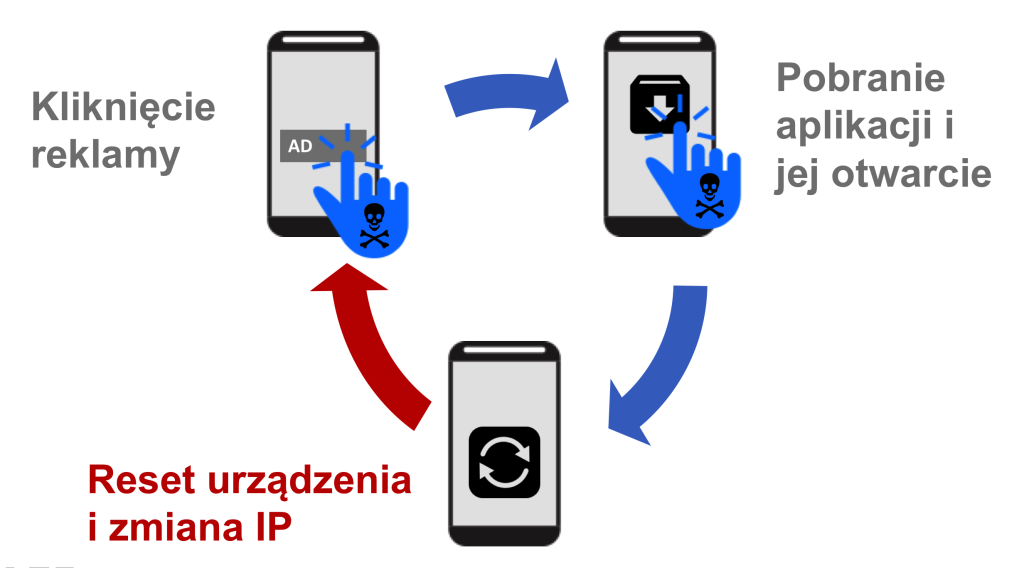

Fałszywe konwersje generowane są często w kampaniach z celem instalacji aplikacji mobilnej, gdyż jest to czynność standardowa i łatwa do symulacji przez automat. Oszuści, po kliknięciu w odpowiednie reklamy, generują na urządzeniach mobilnych fałszywe instalacje, a nawet zaangażowanie w aplikacji. Po takiej “konwersji” urządzenia są resetowane, zmieniane jest IP i czynności te są powtarzane.

W Azji (i nie tylko) na masową skalę tworzone są fermy telefonów. Proceder odbywa się na tysiącach urządzeń i z użyciem jeszcze większej liczby kart SIM, przynosząc oszustom ogromne zyski. Warto podkreślić, że rośnie świadomość szkodliwości takich działań i coraz częściej są one uznawane za przestępstwo.

Fałszywe konwersje są stosunkowo łatwe do wykrycia. Ostatecznie zawsze jesteśmy w stanie stwierdzić, czy pieniądze wpłynęły na konto i czy minął okres, w czasie którego nabywca mógł zażądać zwrotu. Odpowiednia walidacja transakcji rozwiązuje problem.

Obecnie większość systemów śledzenia konwersji umożliwia import konwersji z zewnętrznego systemu (konwersje offline) i powiązanie ich z poszczególnymi źródłami ruchu. Prosta analiza wskaże, które źródła generują prawdziwe transakcje, a które dostarczają „konwersje” o zerowej wartości.

Oszustwa atrybucyjne

Fałszywe kliknięcia i konwersje są fraudem dość prymitywnym i łatwym do wykrycia, a reklamodawcy po ich wyeliminowaniu mają złudzenie, że skutecznie bronią się przed wyłudzeniami. Tymczasem oszuści zarabiają największe pieniądze na czymś zupełnie innym.

Fraud atrybucyjny jest znacznie bardziej wyrafinowany. Dotyczy on rzeczywistych konwersji, zrealizowanych przez prawdziwych użytkowników, którzy płacą za dokonane zakupy. Źródło tych konwersji jest jednak zupełnie inne niż to, za które zapłaciliśmy, gdyż oszuści stworzyli iluzję, że to właśnie oni doprowadzili klienta.

Czasem pada pytanie: skoro transakcja miała miejsce, a pieniądze są na koncie, to w czym problem? Głównie w tym, że najczęściej za tę transakcję już zapłaciliśmy w inny sposób, a oszust, który nie miał wpływu na zawarcie transakcji lub wpływ ten był minimalny – domaga się zapłaty wynagrodzenia. Oznacza to, że za takie konwersje płacimy podwójnie, a cierpią na tym inwestycje w media, które faktycznie są źródłem przychodów, co ogranicza potencjał wzrostu.

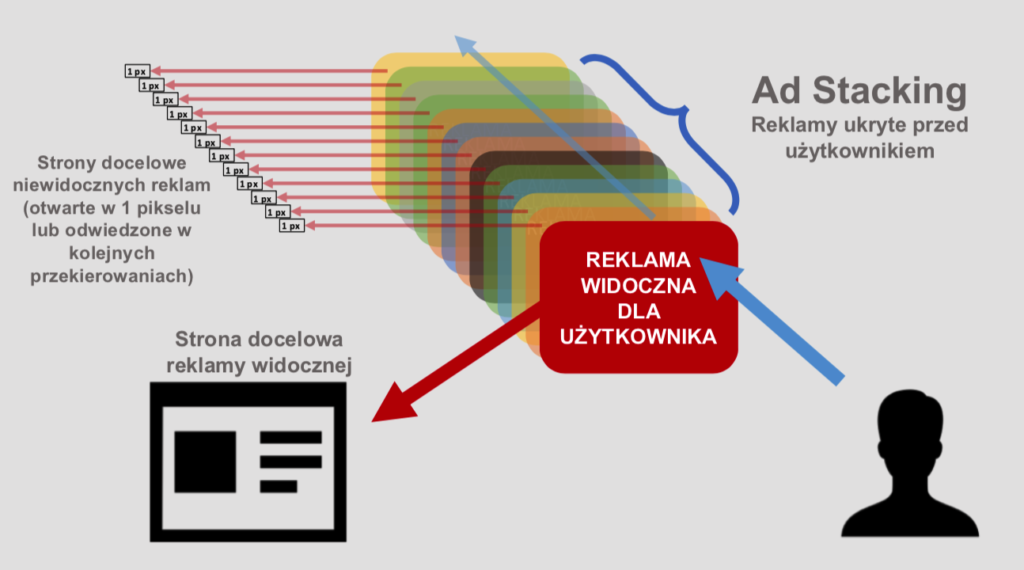

Ad stacking

Prymitywnym i dość łatwym do wykrycia oszustwem atrybucyjnym jest nakładanie reklam, którego celem jest naliczenie wielokrotnej prowizji za dane kliknięcie – od tego samego lub różnych reklamodawców.

Użytkownik klika reklamę, faktycznie jednak generuje wiele kliknięć reklamy różnych sieci reklamowych i afiliacyjnych. Kliknięcia odbywają się często w sposób niewidoczny dla użytkownika. Strony wyświetlają się w rozmiarze jednego piksela lub odwiedzane są na ułamek sekundy w kolejnych przekierowaniach, zanim użytkownik ostatecznie znajdzie się na stronie docelowej. Technika nie ma znaczenia, w końcu chodzi tylko o pozostawienie cookie.

Zdarza się, że takie wielokrotne kliknięcia dotyczą reklamy tej samej strony lub aplikacji, ale publikowanej za pośrednictwem różnych sieci. Jeśli użytkownik skonwertuje, to w każdej z tych sieci transakcja zostanie zaraportowana jako konwersja. Jeśli reklamodawca nie stosuje deduplikacji, może się okazać, że za jedną konwersję zapłaci kilkukrotnie – nieważne, czy w modelu CPA czy też pośrednio w modelu CPC.

Ad stacking jest dość łatwy do wykrycia. Przejawia się wizytami z kilku źródeł w bardzo krótkich odstępach czasu (najczęściej milisekund) ze strony tego samego użytkownika. Takich wydawców można wyeliminować bardzo szybko na poziomie sieci reklamowej lub przez reklamodawcę korzystającego jednocześnie z kilku sieci.

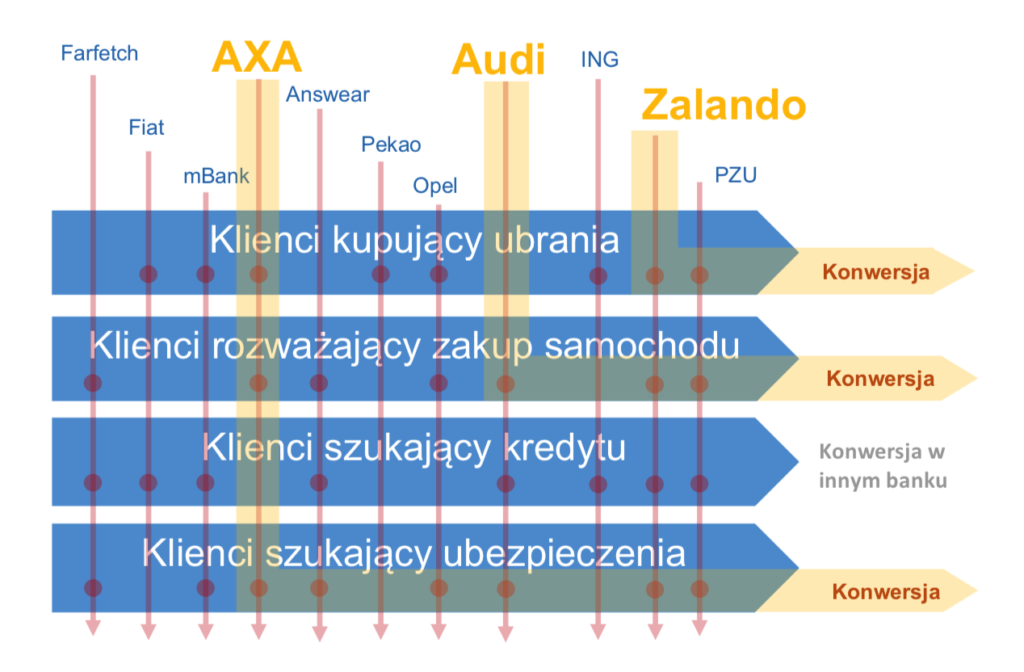

Cookie spam

Czyli click flooding lub click spam. Ta technika polega na wywoływaniu bardzo dużej liczby kliknięć danej reklamy u bardzo dużej liczby użytkowników licząc na to, że przypadkiem jakaś część z nich skonwertuje. Kliknięcia takie wchodzą na ścieżkę konwersji. Nawet jeśli nie będą ostatnie na ścieżce, to pojawią się jako kliknięcia wspomagające.

W przypadku rozliczeń CPA, rozliczenie odbywa się i tak na podstawie własnego systemu sieci reklamowej, która innych interakcji niż własne nie rejestruje, a więc takie kliknięcie będzie przypisane do konwersji nawet jeśli przed i/lub po nim nastąpią interakcje z innymi reklamami. W ten sposób oszust przypisuje sobie zasługi za doprowadzenie do konwersji wygenerowanej przez inne źródła.

Jedną z najłatwiejszych i najbardziej dochodowych dla spamera ofiar click floodingu jest ruch organiczny. W przypadku użytkowników będących lojalnymi klientami, pochodzących z polecenia lub z innych źródeł offline, takie kliknięcie (często nieświadome) jest jedyną widoczną interakcją na ścieżce. Niezależnie od zastosowanego modelu atrybucji, konwersja jest wtedy przypisywana do tego kliknięcia, mimo że nie miało ono na nią żadnego wpływu.

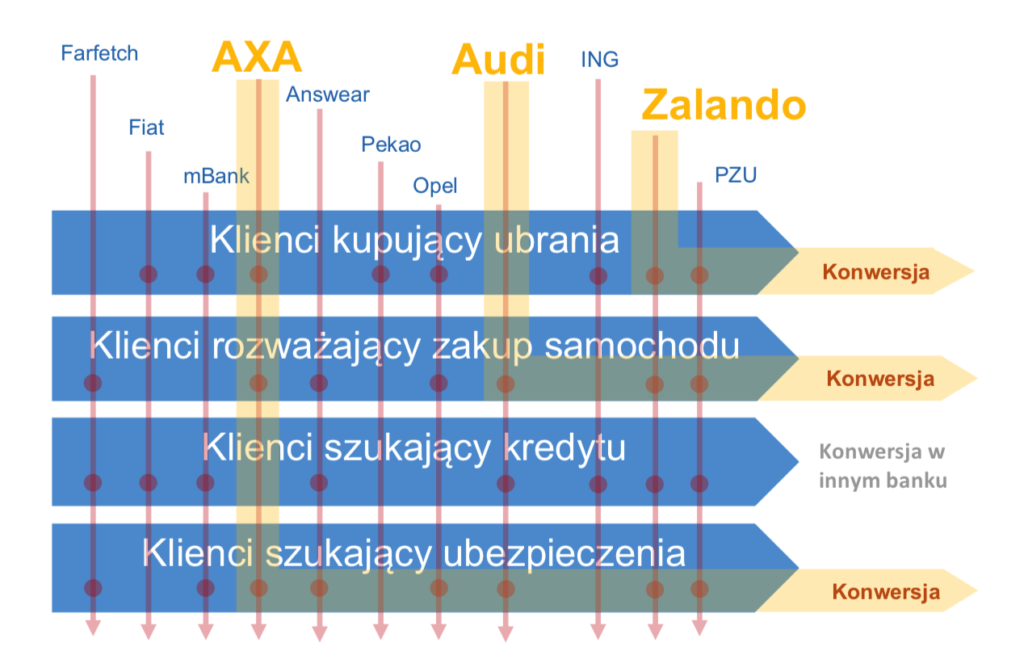

Z tego powodu celem spamerów są zazwyczaj duże i znane marki, które same prowadzą intensywne kampanie marketingowe i które mają znaczny ruch organiczny oraz pochodzący z innych kanałów reklamowych.

Wszystko opiera się o prawa wielkich liczb: jeśli reklamodawca posiada istotny udział w rynku, z pewnym prawdopodobieństwem można się spodziewać, że przypadkowy użytkownik Internetu “obdarowany” plikiem cookie przez spamera w najbliższym czasie dokona zakupu. Stosując ad stacking, spamer może “rozsiewać” cookie reklam wielu konkurencyjnych firm, dając sobie dużą szansę, że z którejś z nich nastąpi konwersja.

Powyższa ilustracja jest wyłącznie poglądowa i nie jest oparta na rzeczywistych danych. Nazwy znanych marek zostały dobrane przypadkowo i bez związku z jakąkolwiek realną sytuacją.

Warunkiem opłacalności takiego procederu jest oczywiście odpowiednio tanie pozyskanie kliknięcia. Aby to było możliwe, takie kliknięcia są najczęściej wymuszane. Nierzadko są wręcz niewidoczne dla użytkownika i nie mają żadnego wpływu na decyzję zakupową. Przykłady takich działań:

- Kliknięcia bez udziału użytkownika dokonywane przez adware lub w formie pop-up lub pop-under, również z użyciem ad stackingu;

- Wyłudzane kliknięcia poprzez reklamy zasłaniające treść, które by zamknąć, trzeba wpierw kliknąć lub też przez inne reklamy zwodniczo nakłaniające do kliknięcia;

- Omyłkowe kliknięcia reklam imitujących przyciski nawigujące na stronie lub nieoczekiwanie pojawiające się w obszarach klikalnych, zwłaszcza w grach w aplikacjach mobilnych;

- Spam w social media (np. sensacyjny nagłówek artykułu, po kliknięciu którego okazuje się, że na stronie docelowej nic faktycznie nie ma, strona wymaga klikania różnych przycisków zanim zobaczy się jej treść);

- Spam email, np. oferta otrzymania bezpłatnego smartfonu lub inna propozycja nie do odrzucenia, faktycznie nieistniejąca, ale prowokująca kliknięcie;

- Automatyczne, niewidoczne dla użytkownika otwieranie strony w ramkach lub kreacjach reklamowych;

- Włamania na serwery stron www, przekierowujące ruch z nich na stronę reklamodawcy;

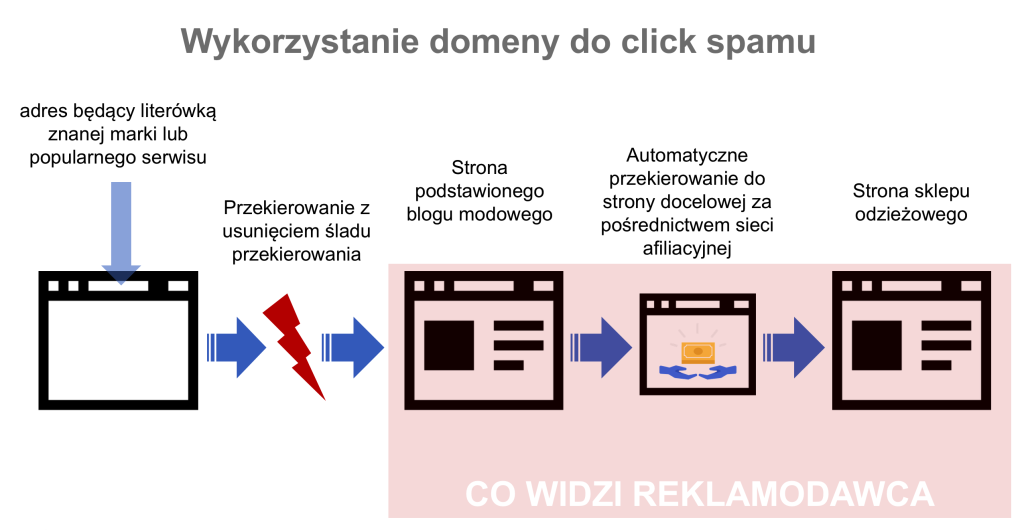

- Domeny będące literówkami znanych marek lub popularnych serwisów, przekierowujące na stronę reklamodawcy (przykład poniżej).

Nawet jeśli reklamodawca deduplikuje transakcje i analizuje ścieżki wielokanałowe, w wielu przypadkach może się zdarzyć, że takie kliknięcie będzie ostatnią, czy wręcz jedyną wizytą niebezpośrednią przed transakcją dokonaną przez klienta.

Click spam jest znacznie trudniejszy do wykrycia. Jednym z symptomów jest wysoki CTR w reklamach, wiele wizyt, ale niewiele konwersji. Czas od kliknięcia do konwersji jest zazwyczaj równomiernie rozłożony na przestrzeni okna konwersji.

Spamerzy czasem próbują ukryć niski współczynnik konwersji „dosypując” fałszywych konwersji, dlatego należy analizować współczynnik konwersji po ich walidacji.

Click spam ma też formę łagodniejszą (nazywaną przez Google “affiliate spam”). Afilianci tworzą reklamy Google Ads na słowa co prawda niezwiązane z marką, ale pokrywające się ze słowami kluczowymi w kampaniach SEM PPC prowadzonych przez reklamodawcę samodzielnie. Takie kliknięcie wchodzi na ścieżkę konwersji i daje uprawnienie do prowizji. Problem w tym, że jeśli przeciętnie konwersja jest poprzedzona np. 5 kliknięciami Google Ads, pozostałe cztery zapewnia już sam reklamodawca. Odpowiednie wynagrodzenie dla takiego partnera byłoby więc bliższe 1/5 wartości CPA. Wielu afiliantów celowo blokuje kolejne wyświetlenia reklamy użytkownikowi, który już raz kliknął. W końcu jedno kliknięcie wystarczy, by pozostawić cookie, a pozostałą pracę wykonają inni.

Conversion hijacking

… co po polsku można nazwać podkradaniem konwersji. Jest to jedna z bardziej wyrafinowanych metod oszustwa w marketingu efektywnościowym. Polega na wymuszaniu interakcji tuż przed dokonaniem zakupu.

Czy zdarzyło Ci się podczas zakupów w sklepie z odzieżą, że po wybraniu produktu nagle pojawił się sprzedawca (choć wcześniej Cię ignorował), który zaproponował, że wybrany przez Ciebie towar odniesie do kasy? Sprzedawca ten oznaczył ten produkt jako sprzedany przez siebie, co będzie podstawą do naliczenia mu premii. Twoje zachowanie wskazywało, że właśnie zamierzasz dokonać zakupu, a spostrzegawczy sprzedawca postanowił przypisać zasługę sobie, choć wcale jej nie było. Nie obwiniając takiego sprzedawcy (w systemie motywacyjnym, w którym się znalazł, zachowuje się racjonalnie), przyjrzyjmy się metodom stosowanym w sieci:

- Brand Bidding. Użytkownik szukający sklepu wpisuje jego nazwę do wyszukiwarki. W wynikach wyszukiwania klika reklamę Google Ads z nazwą sklepu, która za pośrednictwem sieci afiliacyjnej przekierowuje na stronę sklepu. Dla użytkownika wszystko się zgadza (trafił tam, gdzie chciał dokonać transakcji), ale sklep płaci prowizję za swoich własnych klientów, bo link z reklamy w przekierowaniu umieścił cookie afilianta. Aby zamaskować ten proceder, niektórzy oszuści stosują w linku docelowym tagi typu utm_medium=display lub dokonują wielokrotnych przekierowań celem ukrycia faktycznego źródła strony;

- Kody rabatowe. Użytkownik widząc w koszyku okienko „kod rabatowy” postanawia skorzystać z wyszukiwarki, gdzie znajduje wypozycjonowaną stronę lub link sponsorowany kierujący na stronę z rabatem, a stamtąd na stronę reklamodawcy. Nie ma znaczenia, czy faktycznie jakaś zniżka jest, czy jej nie ma – użytkownik zostanie przekierowany z upozorowanej reklamy, która okaże się ostatnią interakcją przed transakcją;

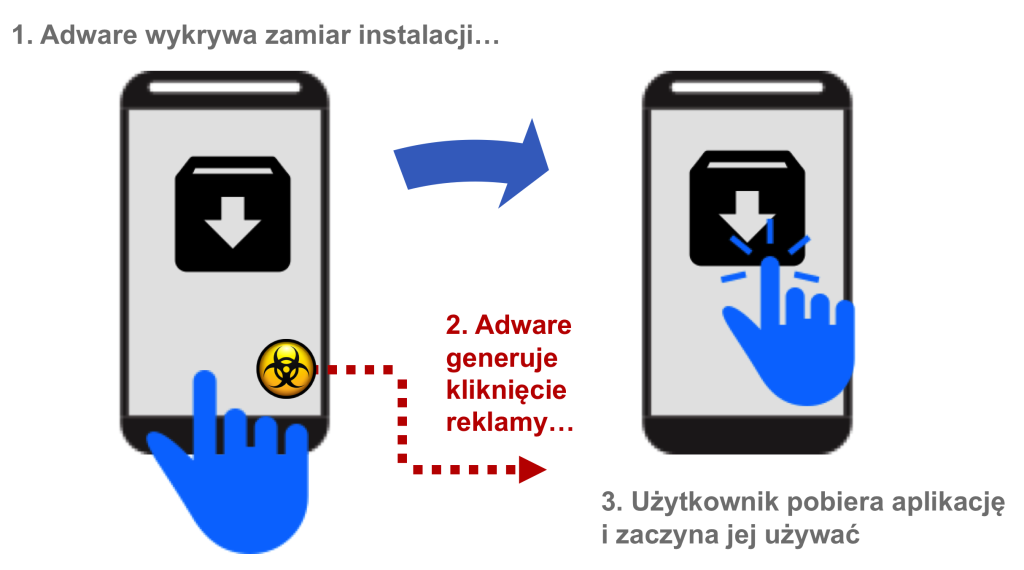

- W przypadku reklam promujących instalację aplikacji mobilnej, złośliwe oprogramowanie (będące częścią innej aplikacji na telefon komórkowy, np. bezpłatnej gry lub narzędzia) analizuje na bieżąco zachowanie użytkownika. Jeśli wykryje zamiar pobrania aplikacji, tuż przed jej zainstalowaniem wygeneruje niewidoczne dla użytkownika kliknięcia reklam:

Hijacking charakteryzuje:

- wysoki współczynnik konwersji, często podobny lub nawet wyższy niż przy wejściach bezpośrednich lub wyszukiwaniach marki;

- niewielki czas między kliknięciem a konwersją.

Oszuści mogą stosować kamuflaż, mieszając taki ruch z ruchem o niższym współczynniku konwersji, np. cookie spam, co może spowodować, że niektóre współczynniki będą wyglądały z pozoru zupełnie normalnie.

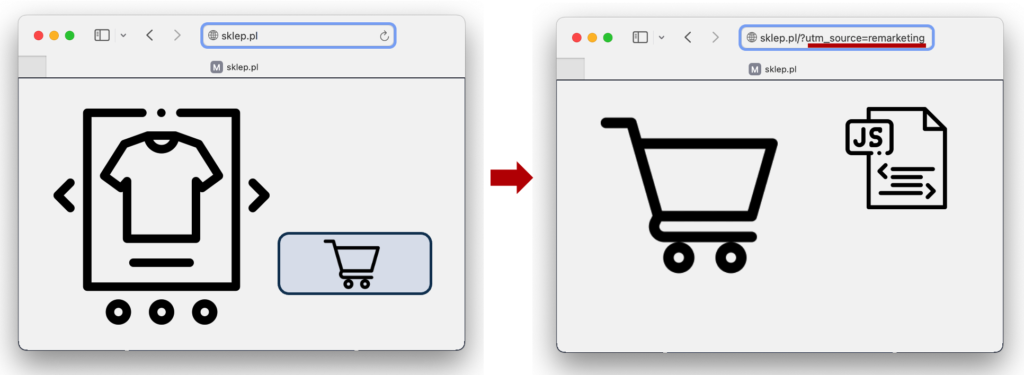

Kod na Twojej stronie jako backdoor

Kod javascript umieszczony na stronie internetowej może zrobić naprawdę wiele. Może działać jako kontener (taki jak Google Tag Manager), który wywoła inne, zagnieżdżone kody. W szczególności, skrypt taki może wywołać otwarcie witryny strony trzeciej (np. w ramce wielkości jednego piksela), która wygeneruje wizytę na naszej stronie już przez link afiliacyjny z odpowiednimi UTM.

Aby utrudnić wykrycie i zreplikowanie takiego zdarzenia, tego rodzaju działanie może odbywać się w sposób losowy, w przypadku kilku procent wizyt, z większym prawdopodobieństwem np. po dodaniu produktu do koszyka lub rozpoczęciu płatności.

Jak taki kod może się znaleźć na stronie? Czasami jest to wynik ataku hackerskiego wykorzystującego luki CMS strony lub z użyciem hasła wyłudzonego w ataku phishingowym. Taki kod zazwyczaj nie zakłóca działania strony i może pozostać niezauważony.

Taki kod może też zostać przemycony np. przez wtyczkę pochodzącą z niesprawdzonego źródła lub inny kod, który samodzielnie zainstalujemy, nieświadomi skutków jego działania.

Znane są przypadki, gdzie taki kod był wywoływany przez sam kod śledzący sieci remarketingowej, umieszczony na każdej stronie witryny w celu budowania list odbiorców i – jak się okazuje – czasem nie tylko w tym celu. Wina jest zazwyczaj przerzucana – jak to w afiliacji – na nieuczciwych partnerów i podwykonawców sieci.

Jednym ze sposobów wykrycia takich działań jest poszukiwanie konwersji, których źródło w modelu ostatniego kliknięcia różni się od źródła sesji, w której zaszła konwersja (zob. artykuł o atrybucji w Google Analytics). Znaczny odsetek takich transakcji może wskazywać na prawdopodobieństwo takiegoż conversion hijackingu. Dowodów dostarczy jedynie analiza danych surowych, np. przez BigQuery.

Jak chronić się przed oszustwami?

Przede wszystkim, nie należy ulegać pokusie łatwych zysków. Jeśli efekty przychodzą zbyt łatwo, powinno to od razu wzbudzić podejrzenia. Rynek powierzchni reklamowych jest bardzo konkurencyjny i w dużej mierze efektywny, co oznacza, że za ruch płacimy cenę zbliżoną do jego wartości. Dlatego wszelkiego rodzaju okazje zdarzają się rzadko i zazwyczaj na niewielką skalę.

Pierwszym bezpiecznikiem jest walidacja konwersji. Czy uzyskane efekty są realne, czy tylko pozorne? Należy upewnić się, czy leady są prawdziwe i czy przekładają się na transakcje, z uwzględnieniem zwrotów i reklamacji. Ostateczną konwersją są pieniądze w banku na koniec roku. Jeśli taki system śledzenia i walidacji konwersji jest zbudowany, łatwo wykryjesz wszelkiego rodzaju fałszywe konwersje i po nitce do kłębka wyeliminujesz nieuczciwych wydawców.

Kiedy jednak konwersje są prawdziwe i kończą się zapłatą, nie powinno to uśpić Twojej czujności. Oszustwa atrybucyjne mają często znacznie większą skalę, niż prymitywny fraud oparty na sfabrykowanych leadach. Tutaj konieczna jest analiza całej ścieżki konwersji, również na skali czasu i w wielu wymiarach, połączona z analizą podejrzanych zdarzeń.

Warto korzystać z narzędzi wspomagających analizę, które zawierają moduły pomagające wykrywać podejrzane interakcje oraz tworzą własne czarne listy. Jednocześnie należy pamiętać, że mogą one pomóc jedynie w wykryciu pewnych symptomów.

Oszustwo to nie przypadek. Jeśli dany wydawca kilkukrotnie dokonał manipulacji, którą udało Ci się wykryć, prawie na pewno oznacza to, że jest to działanie zaplanowane. Z takimi “partnerami” należy bezwłocznie kończyć współpracę, a ich strony i aplikacje – wykluczać z kierowania reklam.

Oszustwo to nie przypadek, ale zaplanowane działanie. Z wydawcami przyłapanymi na manipulacji należy bezzwłocznie zakończyć współpracę.

Całkowita eliminacja fraudu jest prawdopodobnie niemożliwa. Duża część odpowiedzialności za jakość ruchu spoczywa na sieciach reklamowych. To one mają pełną informację na temat tego, skąd jest pozyskiwany ruch, a także posiadają znacznie więcej danych na temat generowanego przez wydawców ruchu, co powinno pozwalać na znacznie szybsze wykrywanie podejrzanych zachowań i odcinanie oszustów od możliwości wyłudzania pieniędzy od reklamodawców.

Wygląda na to, że renomowane sieci, takie jak Facebook czy Google podejmują skuteczne działania przeciwdziałające oszustwom (zobacz też: case study: Mobile app fraud).

Niestety, sytuacja wygląda znacznie gorzej w przypadku wielu innych sieci reklamowych i afiliacyjnych. Procedury weryfikacji partnerów oraz nadzór nad ich działaniami często wydają się być niewystarczające. W niektórych przypadkach można odnieść wrażenie, że mimo oficjalnych zakazów przymykają one oko na nieuczciwe praktyki, które są również dla nich źródłem dochodu.

Z tego powodu, dobierając źródła ruchu, zwłaszcza w programach partnerskich, należy samodzielnie weryfikować i akceptować afiliantów, monitorować, w jaki sposób dostarczają ruch i nie polegać w tym zakresie wyłącznie na działaniach podejmowanych przez sieć. W przeciwnym wypadku staniemy się łatwymi ofiarami oszustów.

Podziękowania dla Konrada Zacha z thinkHUB oraz dla Marcina Wsóła za konsultację artykułu.